Schatten-IT in kleinen und mittleren Unternehmen: Risiken kontrollieren und Chancen nutzen

Schatten-IT kontrolliert nutzen, statt abschalten: Ziel des Forschungsprojekts „Legitimise IT“ ist die Konzeption eines Ansatzes zur kontrollierten Nutzung von Schatten-IT für KMU der produzierenden Industrie. Im Forschungsprojekt wird im engen Austausch mit der Praxis ein webbasiertes Tool entwickelt, das Unternehmen bei der Identifikation von Schatten-IT unterstützt, ein Self-Assessment für Risiken und Nutzen von Schatten-IT sowie konkrete Lösungsansätze bereitstellt. Das Projekt wird vom International Performance Research Institute (IPRI) und dem Forschungsinstitut für Rationalisierung (FIR) an der RWTH Aachen durchgeführt.

Schatten-IT – ein unterschätztes Problem?

Viele IT-Systeme sind nicht an den fachbereichsspezifischen Bedarfen orientiert. Dies erhöht die Wahrscheinlichkeit für die Entstehung von Schatten-IT, da Endanwender die bestehende Infrastruktur umgehen, um praktikablere Lösungen zu nutzen. Die aktuell zunehmende, Pandemie-bedingte Verlagerung des Arbeitsplatzes in das Homeoffice verstärkt diese Problematik und erschwert das Auffinden nicht-autorisierter IT Anwendungen. Als Schatten-IT wird jegliche Software (On-Premise und Cloud) wie auch Hardware bezeichnet, die eigenmächtig von Fachbereichen, also außerhalb der Sichtbarkeit, Kontrolle oder Verwaltung der zentralen IT-Abteilung eines Unternehmens eingesetzt oder entwickelt wird. Solche Lösungen sind inzwischen ein etablierter und teils prozesskritischer Bestandteil in Unternehmen. Die Risiken, die durch den Gebrauch von Schatten-IT entstehe, werden von Unternehmen häufig unterschätzt. Das strikte Verbieten oder Verhindern von Schatten-IT gilt dennoch als wenig zielführend und praktikabel. Um wettbewerbsfähig zu bleiben, gilt es gerade für kleine und mittlere Unternehmen (KMU) Innovationspotenziale auszuschöpfen und Chancen, die durch Schatten-IT entstehen, entsprechend zu nutzen. Eine differenzierte Herangehensweise für den Umgang mit Schatten-IT ist deshalb erforderlich.

Chancen und Risiken von Schatten-IT

Chancen von Schatten-IT ergeben sich zum einen in Bezug auf die abteilungsinternen Prozesse: Schatten-IT kann einfache, innovative und schnell verfügbare Lösungen zu liefern. Die time-to-market der offiziellen IT-Abteilung ist aufgrund der hohen Auslastung und Qualitätsrichtlinien meist deutlich länger. Zum andern beeinflusst Schatten-IT über die Grenzen der nutzenden Fachabteilung hinaus die gesamte IT-Landschaft eines Unternehmens. So kann Schatten-IT interne Defizite aufdecken oder als Indikator für nicht erfüllte Anforderungen der Fachabteilungen dienen. Häufig wird Schatten-IT als Projektanstoß für IT-Veränderungen mit geringen Initialkosten verstanden. Darüber hinaus wirkt sich Schatten-IT auf das soziale Miteinander in den Fachabteilungen aus. So können durch deren Einsatz die Motivation und Zusammenarbeit des Teams gefördert sowie deren Produktivität und Flexibilität gesteigert werden. Nutzenaspekte im Bereich der individuellen Kompetenzen entstehen durch die unmittelbaren Auswirkungen von Schatten-IT auf den einzelnen Mitarbeiter, wozu eine gesteigerte Kreativität, Innovationsfähigkeit, Motivation sowie eine verbesserte IT-Kompetenz zählen.

Neben den genannten Chancen von Schatten-IT entstehen auch spezifische Risiken: Darunter fallen die Heterogenität der IT-Infrastruktur, die häufig mangelnde Datensicherheit bzw. -validität von Schatten-IT Lösungen, Ausfallrisiken durch fehlenden IT-Support und die meist hohen laufenden Kosten – vor allem bei nachträglicher Integration. Risiken im Bereich der individuellen Arbeitseinstellung ergeben sich aus dem fehlenden Verantwortungsbewusstsein für die Schatten-IT Lösung, dem gesteigerten Silodenken und der Ablenkung von Kernaufgaben des einzelnen Mitarbeiters. Darüber hinaus erhöht Schatten-IT die Komplexität der Schnittstellen und schafft teils redundante Systeme, die oftmals gegen existierende Compliance-Richtlinien im Unternehmen verstoßen.

Vorgehen zur kontrollierten Nutzung von Schatten-IT – ab Mai 2022 als Web-Tool zum Download

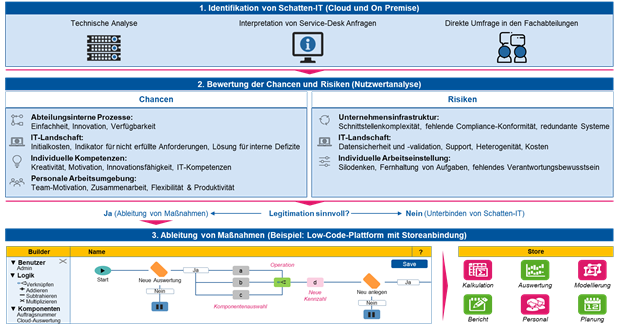

Für einen kontrollierten Umgang mit Schatten-IT wird im Forschungsprojekt „Legitmise IT“ ein dreistufiges Vorgehen entwickelt und als Web-Tool umgesetzt (s. Abbildung 1). Im ersten Schritt gilt es, vorhandene Schatten-IT in KMU systematisch zu identifizieren. Eine technische Analyse, die Interpretation von Servicedesk-Anfragen und die direkte Befragung der Fachabteilungen sind zentrale Hebel. Im nächsten Schritt wird die aufgedeckte Schatten-IT hinsichtlich ihrer Chancen und Risiken bewertet. Im Rahmen einer praktikablen Risiko- und Nutzwertanalyse werden die Schatten-IT Lösungen klassifiziert und nach ihrer Kritikalität priorisiert. Abschließend werden verschiedene Lösungsansätze sowie Handlungs-empfehlungen für die Legitimierung bereitgestellt. Einen Ansatz stellt der Aufbau einer Low-Code-Plattform dar, welche durch die Anbindung eines „Stores“ Lösungen transparent macht und Richtlinien sowie Möglichkeiten für die IT-Governance beinhaltet.

Das webbasierte Tool ist ab Mai 2022 zum freien Download auf der Projekthomepage verfügbar: https://www.fir.rwth-aachen.de/forschung/forschungsprojekte/detail/legitimise-it-0533919-n/. Eine Teilnahme am Forschungsprojekt ist jederzeit unverbindlich und kostenfrei möglich.

Förderhinweis

Das IGF-Vorhaben 21191 N „Legitimise IT – Gestaltung eines Ansatzes zur Nutzung von Schatten-IT für produzierende kleine und mittelständische Unternehmen (KMU)“ der Forschungsvereinigung Forschungsinstitut für Rationalisierung FIR e.V. an der RTWH Aachen wird über die AiF im Rahmen des Programms zur Förderung der industriellen Gemeinschaftsforschung (IGF) vom Bundesministerium für Wirtschaft und Energie aufgrund eines Beschlusses des Deutschen Bundestages gefördert.